香港伺服器

22.01.2026

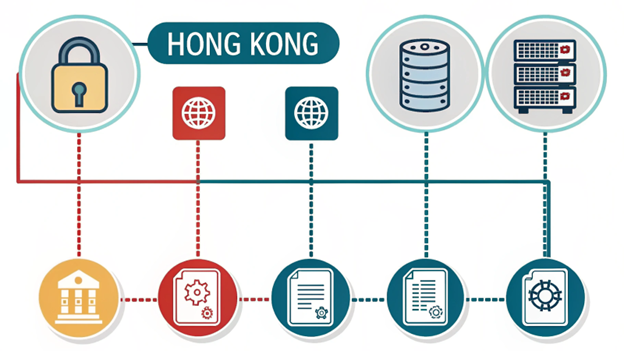

伺服器敏感數據全生命週期加密保護

一、基礎認知:數據生命週期與加密核心要求

伺服器機密資產的完整業務週期包含六個相互關聯的階段,每個階段都存在獨特的漏洞入口。對於部署在香港的基礎設施而言,遵守《個人數據(隱私)條例》(PDPO)新增了一層強制性要求——加密保護不僅是安全措施,更是監管合规的必要條件。

- 生命週期階段:生成/採集 → 傳輸 → 儲存 → 使用 → 共享 → 歸檔/銷毀。每個階段都需要針對性的加密防護措施,以避免出現「安全盲區」。

- 敏感資產類別:個人身份資訊(護照、聯繫方式)、跨境交易日誌、專有業務邏輯、加密存取憑證。

- PDPO合规适配:該條例要求為個人數據採取「合理的安全措施」,其中加密被明確列為跨境數據傳輸的核心管控手段。

二、分階段加密實施方案

面向極客群體、可落地的分階段加密策略,針對香港伺服器的效能特點與國際網路連通性進行了優化。

2.1 生成/採集階段:源頭加密

在資產抵達目標伺服器前實施「明文防外洩」措施,採用用戶端與欄位級加密手段:

- 對高風險數據(如支付資訊)實施欄位級加密,選用輕量級非對稱演算法以降低用戶端延遲損耗。

- 透過專用加密庫在使用者端完成數據加密後再上傳,確保僅有密文數據包傳輸至香港伺服器節點。

- 對不可逆資產(如密碼)採用哈希函數結合鹽值的方式,抵禦彩虹表與暴力破解攻擊。

2.2 傳輸階段:保障跨境傳輸安全

香港完善的國際頻寬基礎設施要求加密協定兼顧安全性與數據傳輸效率:

- 為所有傳輸中資產部署TLS 1.3協定,禁用舊式協定(TLS 1.0/1.1)以消除已知漏洞。

- 建置隧道實現跨境數據私密傳輸,搭配數據包過濾規則攔截未授權流量。

- 部署憑證固定機制防範中間人攻擊,這是多區域數據同步場景下的關鍵防護手段。

2.3 儲存階段:邏輯與物理雙層防護

為香港伺服器儲存系統結合磁碟級與應用級加密措施,建構冗餘安全屏障:

- 對伺服器儲存卷實施全磁碟加密(FDE),金鑰管理系統與主機分離部署,避免單點故障風險。

- 為數據庫部署透明數據加密(TDE),在不修改應用程式程式碼或查詢邏輯的前提下對靜態數據加密。

- 為歸檔數據設定不可變儲存策略,防止未授權竄改,同時滿足PDPO規定的數據留存週期要求。

2.4 使用階段:動態加密與存取控制

在數據活躍處理階段維持加密防護,降低內部威脅與未授權存取風險:

- 將基於角色的存取控制(RBAC)與動態數據脱敏結合——非授權人員僅能存取脱敏或令牌化的數據片段。

- 對伺服器記憶體中處理的機密資產實施記憶體加密,處理完成後清除記憶體中的密文,避免殘留外洩風險。

- 為遠端伺服器存取設定工作階段級加密防護,採用限時憑證發放機制縮短暴露窗口。

2.5 共享階段:合规的跨主體加密方案

保障跨組織數據共享的安全性,同時滿足香港與國際監管標準:

- 部署數位信封技術:使用對稱金鑰加密核心資產,再透過接收方公鑰加密該對稱金鑰,確保僅授權方可存取。

- 對共享交易紀錄實施數據令牌化處理,用非敏感令牌替代敏感值,保留數據功能效用的同時不暴露原始資訊。

- 建置加密金鑰託管系統應對監管存取請求,兼顧PDPO與GDPR等跨區域框架下的合法數據查詢要求。

2.6 歸檔/銷毀階段:不可逆數據清除

採用符合司法取證級數據銷毀標準的安全處置方式,規避殘留數據風險:

- 採用AES-256演算法建構加密歸檔流程,用於長期儲存場景,透過定期金鑰輪換維持加密強度。

- 按照DoD 5220.22-M標準實施安全數據清除,多次覆寫儲存扇區,防止透過取證分析工具還原數據。

- 對廢棄伺服器硬體的儲存媒體進行物理銷毀,留存書面流程紀錄以滿足合规稽核要求。

三、加密落地的關鍵支撐體系

僅依靠技術控制手段不足夠——配套體系是保障加密方案韌性與長期可營運的核心:

- 金鑰管理:建構分層金鑰架構(根金鑰、數據金鑰、工作階段金鑰),實現金鑰自動輪換,根金鑰庫採用離線、物理隔離儲存。

- 稽核與監控:全面紀錄所有加解密操作事件,與安全資訊與事件管理(SIEM)工具整合,偵測異常的金鑰使用或存取行為。

- 漏洞管理:定期對加密實施方案開展滲透測試,即時修補加密庫漏洞以應對零日攻擊風險。

四、香港服務器加密的獨特優勢

- 合規彈性:鄰近全球市場的區域優勢,可無縫適配PDPO、GDPR及亞太區域資料保護標準。

- 效能平衡:充足的國際帶寬資源支援部署高安全性加密協定,且不影響跨境存取延遲與終端用戶體驗。

- 安全生態完善性:可取得針對跨境資料流轉場景客製化的企業級加密工具與服務。

五、加密實施的常見誤區

- 過度加密:對低敏感度資產部署過於複雜的演算法,導致伺服器效能無意義耗損。

- 金鑰管理不當:將加密金鑰與受保護資產儲存在同一主機,一旦發生入侵,整個加密體系將完全失效。

- 忽視邊緣場景:未對活躍處理階段的臨時檔案、快取數據或備份副本加密,形成隱性安全漏洞。

- 合规形式化:僅為滿足合规要求部署加密措施,未驗證是否符合PDPO細則,導致投入安全成本仍面臨監管處罰。

總結

實現端到端的香港伺服器數據加密需要分階段、技術嚴謹的實施方案——從源頭加密防護到安全銷毀全流程覆蓋。工程與DevOps團隊透過落地本指南的策略,可有效防護機密資產、維持合规狀態,並依托香港基礎設施優勢支援跨境業務。核心目標並非僅在孤立階段實施加密,而是建構可适配不斷演變的威脅與跨境監管政策的彈性加密生態。

如需定制加密架構或合规驗證服務,可諮詢深耕香港伺服器安全與跨境數據保護領域的技術專家。也可查閱伺服器租用與伺服器託管最佳實踐相關資源,完善整體伺服器安全策略。